본격적으로 스니핑(sniffing)을 시작해 보자.

패킷 스니핑을 하기 위한 방법은 여러 가지가 있는데 이번엔 TCPDump를 사용해 보겠다.

TCPDump는 원래 해킹용이 아닌 네트워크 관찰과 관제를 위한 관리자용 프로그램이다.

네트워크 인터페이스를 오가는 패킷의 헤더를 출력하는 역할을 한다.

앞서 말했던 것처럼 TCPDump 네트워크 관리용 프로그램이기 때문에

칼리 리눅스 외의 다른 리눅스에도 설치 가능하다.

먼저 프로그램을 설치해 보자.

래드햇 계열은 아래 명령어를 입력한다.

# yum install tcpdump

데비안 계열은 아래 명령어를 입력하여 설치한다.

# apt-get install tcpdump

실습환경

가상머신 : VMware

클라이언트 : centOS 7, Ubuntu 22

공격자 : Kali Linux 2023

현재 설정되어 있는 Ubuntu의 아이피는 192.168.172.129

centOS의 아이피는 192.168.172.133이다.

centOS와 Ubuntu 사이 텔넷 통신을 Kali Linux로 스니핑 할 계획이다.

(sudo) tcpdump -i 패킷을캡쳐할나의인터페이스 -xX host 패킷을수집할아이피

-xX는 수집할 패킷 데이터를 헥사코드와 아스키 형태로 모두 출력한다는 뜻이다.

필자의 네트워크 인터페이스 이름은 eth0,

스니핑을 진행할 아이피는 centOS의 192.168.172.133이다.

# tcpdump -i eth0 -xX host 192.168.172.133

이어서 centOS에서 Ubuntu로 텔넷 접속을 시도했다.

Ubuntu의 로그인 아이디는 user0, 비밀번호는 123456이다.

# telnet 192.168.172.129

캡쳐된 패킷이 주르륵 나타난다. 그 중 몇 가지를 살펴보자.

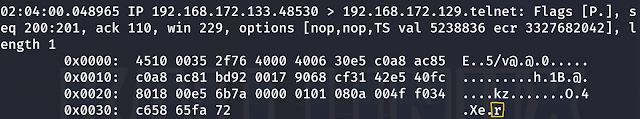

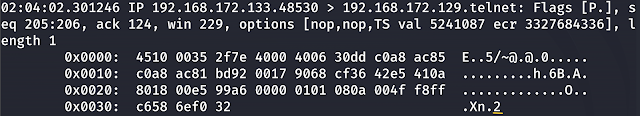

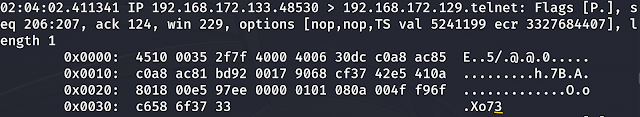

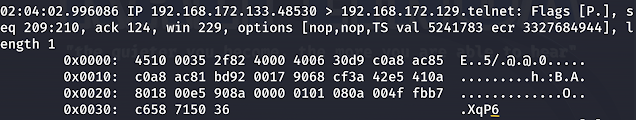

192.168.172.133에서 포트번호 48530을 사용해 192.168.172.129와 텔넷 통신을 시도한 것을 확인할 수 있다.

빨간색 밑줄 친 부분이다.

그리고 로그인 아이디, user0의 첫 글자 u를 확인할 수 있다.

또한 초록색 밑줄 친 u를 확인할 수 있다. 이는 텔넷의 경우 전송받은 데이터를 다시 클라이언트에게 보내기 때문이다.

'모의 해킹' 카테고리의 다른 글

| 패킷 스니핑 세 번째_ARP Spooping 공격 (0) | 2024.05.30 |

|---|---|

| 패킷 스니핑 두 번째 - dsniff 사용하기 (0) | 2024.05.29 |

| 패킷 스니핑 공격의 기초와 준비 (0) | 2024.05.24 |

| 칼리 리눅스에서 DHCP 스푸핑(Spooping) 공격 실행하기 (0) | 2024.05.21 |

| 칼리 리눅스에서 윈도우 침투용 백도어 악성코드 만들기 (0) | 2024.05.06 |